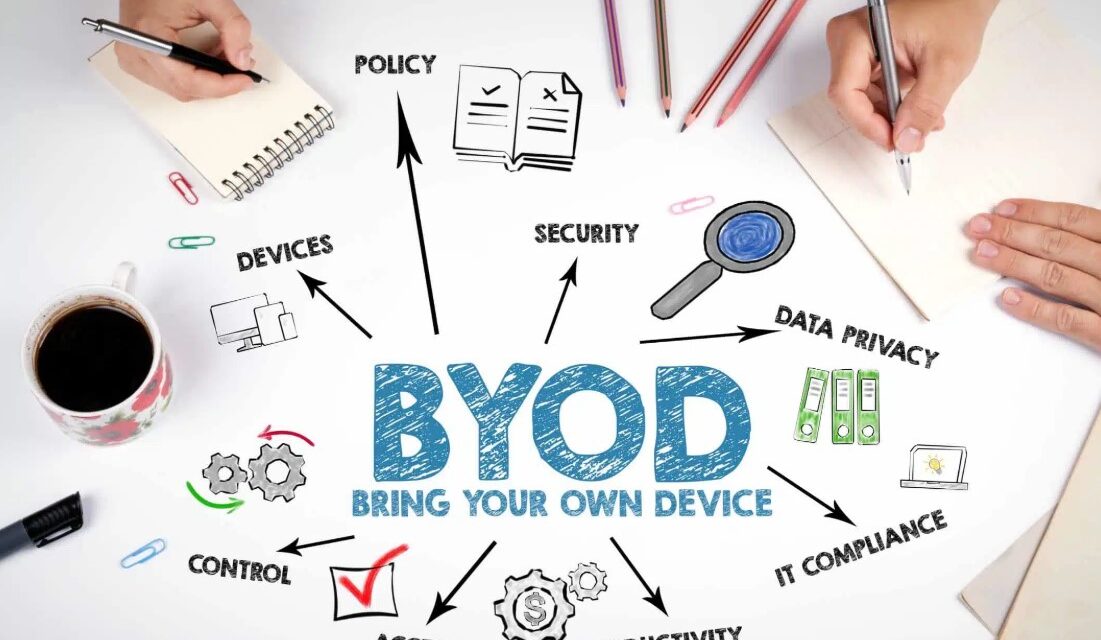

Diversas empresas enfrentam desafios significativos para estruturar o trabalho remoto de forma adequada. Como opção, muitas organizações adotaram o BYOD (Bring Your Own Device), ou “Traga Seu Próprio Dispositivo”, para assegurar a continuidade de suas operações.

No entanto, essa prática trouxe e continua trazendo desafios importantes relacionados à segurança da informação, ao gerenciamento de dispositivos e à adequação de processos técnicos, especialmente no que se refere à proteção de dados e ao cumprimento de regulamentações de segurança.

O acesso remoto ao ambiente corporativo exige a implementação de diversos controles e processos técnicos para garantir a integridade dos dados.

Neste artigo, exploramos as vantagens, os desafios e as melhores práticas para implementar o BYOD de forma eficiente e segura.

Antes de Implementar o BYOD

Antes de estruturar um modelo de BYOD, é essencial avaliar sua adequação ao modelo de negócios da sua empresa. Nem sempre o BYOD será a solução ideal, mas pode ser viável em situações específicas.

Por exemplo, imagine um vendedor residindo em Manaus enquanto a sede da empresa está em São Paulo. Utilizando apenas um CRM para pedidos e e-mail corporativo, o BYOD pode ser uma alternativa eficiente e econômica devido à distância e à simplicidade das ferramentas empregadas.

Principais Desafios para a Implementação do BYOD

Segurança da Informação

- Acesso não autorizado: Dispositivos pessoais podem acessar informações sensíveis sem os controles adequados.

- Falta de padronização de segurança: A diversidade nos níveis de proteção expõe a organização a riscos.

- Exposição a malware: Redes não seguras e aplicativos maliciosos podem comprometer sistemas corporativos.

- Roubo ou perda de dispositivos: Dados corporativos podem ser acessados indevidamente caso um dispositivo seja perdido ou roubado.

Gerenciamento de criptografia – Blog – Ravel Tecnologia

Privacidade e Processos Técnicos

- Separação de dados pessoais e corporativos: Manter os dados isolados pode ser desafiador.

- Monitoramento ético: Implementar segurança sem invadir a privacidade dos colaboradores exige equilíbrio e transparência.

Controle de Acessos

- Monitoramento de dispositivos: Gerenciar todos os dispositivos conectados à rede é uma tarefa complexa.

- Revogação de acesso: Garantir que ex-colaboradores não mantenham acesso a informações sensíveis é essencial.

Suporte Técnico

- Diversidade de dispositivos: Gerenciar diferentes sistemas operacionais e modelos pode sobrecarregar as equipes de TI.

Riscos à Produtividade

- Distrações pessoais: Dispositivos pessoais podem facilitar o uso de redes sociais ou aplicativos não relacionados ao trabalho.

- Desempenho de aplicativos: Aplicativos corporativos podem não funcionar bem em dispositivos desatualizados ou inadequados.

Melhores Práticas para a Implementação do BYOD

Apesar dos desafios, é possível implementar o BYOD de forma segura e eficiente ao seguir as práticas recomendadas:

- Política de BYOD: Documente regras claras sobre o uso, responsabilidades e restrições relacionadas aos dispositivos pessoais.

- Termo de Responsabilidade: Solicite que os colaboradores assinem um termo de adesão às políticas.

- Regras de Acesso Remoto: Defina os sistemas acessíveis e implemente conexões seguras, como VPNs e softwares corporativos para acesso remoto.

- Gestão de Identidade e Acesso: Monitore e controle quem pode acessar os sistemas corporativos, incluindo a configuração de autenticação multifator (MFA) para maior segurança

- Gestão de Ativos: Utilize ferramentas de monitoramento remoto (RMM) para visibilidade e controle dos dispositivos conectados.

- Atualizações Constantes: Garanta a aplicação automática de patches de segurança por meio de soluções RMM.

- Criptografia de Dados: Proteja informações sensíveis utilizando métodos robustos de criptografia.

- Antivírus Corporativo: Adote soluções que ofereçam proteção em tempo real e abrangente.

- Treinamento Contínuo: Capacite os colaboradores em boas práticas de segurança cibernética.

- Monitoramento Proativo: Utilize ferramentas que identifiquem ameaças e comportamentos anômalos.

- Plano de Contingência: Estabeleça processos claros para lidar com incidentes de segurança.

- Filtro de Conteúdo: Configure restrições para garantir navegação segura em ambientes corporativos.

Caso sua empresa precise de suporte técnico especializado para implementar o BYOD, a Ravel Tecnologia oferece soluções completas, incluindo ferramentas de monitoramento, processos rigorosos e treinamentos personalizados, garantindo um ambiente seguro e produtivo.